Các phương pháp đánh cắp dữ liệu giờ đây ngày càng tinh vi

Air-Fi hoạt động dựa trên nguyên lý mọi thiết bị điện tử đều phát ra sóng điện từ khi có dòng điện chạy qua. Wi-Fi về bản chất cũng là một loại sóng điện từ. Do đó, kẻ tấn công chỉ cần cài mã độc vào máy tính là có thể điều chỉnh RAM phát sóng điện từ cùng tần số với card Wi-Fi (2,4 GHz). Theo thử nghiệm của Guri, sóng này sẽ được các thiết bị có ăng-ten Wi-Fi ở gần như smartphone, laptop, camera an ninh, đồng hồ thông minh thu lại. Nhờ đó, hacker dễ dàng khai thác thông tin từ máy tính ở khoảng cách vài mét dù không có card Wi-Fi, với tốc độ khoảng 100b/s.

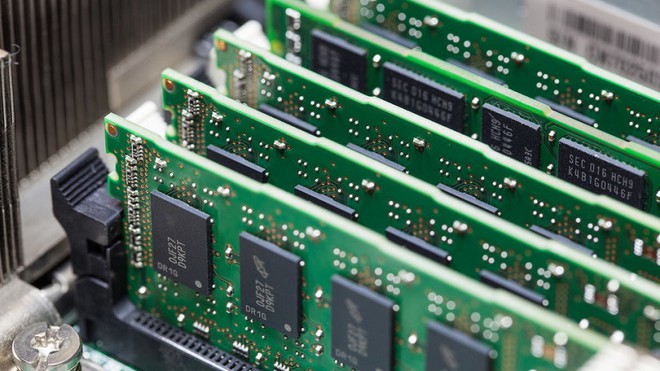

Thanh RAM máy tính có thể phát ra loại sóng vô tuyến tương tự tín hiệu Wi-Fi yếu

Trong hàng loạt hình thức đánh cắp dữ liệu mà Guri từng nghiên cứu, ông nhận xét Air-Fi là một trong những cách dễ nhất hiện nay vì hacker không cần chiếm quyền quản trị mà vẫn lấy được dữ liệu. Phát hiện này đã làm dấy lên nghi ngờ về tính hiệu quả của hệ thống “air-gap” mà các cơ quan chính phủ, quân đội và các tập đoàn thường sử dụng. Để bảo vệ dữ liệu nhạy cảm, họ dùng mạng nội bộ gồm các máy tính không được kết nối Internet, còn gọi là mạng lưới “air-gap”, nhằm cách ly chúng khỏi nguy cơ rò rỉ dữ liệu.

Thế nhưng nghiên cứu của các chuyên gia Israel cho thấy ngay cả phương pháp bảo mật “air-gap” cũng không an toàn tuyệt đối như mọi người hình dung. Trong tài liệu nghiên cứu, ông Guri cũng đề xuất nhiều phương án chống lại Air-Fi, chẳng hạn lắp thiết bị phá sóng nhằm ngăn chặn hoạt động thu phát Wi-Fi trong khu vực đặt hệ thống máy tính cô lập.

Suốt 5 năm qua, Mordechai Guri cùng các chuyên gia đã thực hiện nhiều dự án nghiên cứu các phương pháp đánh cắp dữ liệu phi truyền thống, nhằm vào máy tính không kết nối Internet. Nhóm của ông phát hiện nhiều kỹ thuật thu thập dữ liệu mà chẳng ai ngờ tới như lấy thông tin từ tín hiệu điện từ không dây và âm thanh do quạt tản nhiệt từ GPU phát ra, hay thu thập dữ liệu từ hoạt động của đèn LED trên ổ HDD, thậm chí từ luồng nhiệt tỏa ra của máy tính không nối mạng.

Theo thanhnien.vn